Содержание

«Рисовать АЭС — моя прямая обязанность» – Індустріалка

Художник из Энергодара выставил в Запорожье пейзажи и «музыкальные» холсты

ЗАПОРОЖЬЕ

На выставке «Artugol 2013» в Выставочном зале Союза фотохудожников ничего острого, «угОльного» нет. Свое название экспозиция вполне традиционной живописи получила от фамилии автора, которым является 42летний Александр Углов из Энергодара.

Художник вместил в зал свыше 150 больших и маленьких картин — обычно здесь выставляют не больше ста. По его словам, хотел показать побольше новых работ. Каждую зиму — а Александр Углов проводит «Artugol» в шестой раз, он старается показать в основном то, что создал за год.

Александр, вы из Энергодара, о котором большинство иногородних знает благодаря атомной станции. Возможно, вы были там в какихто экстремальных местах и рисовали их?

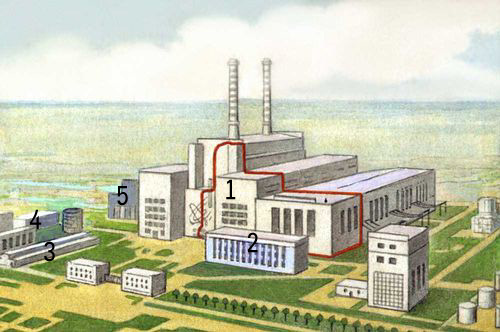

Рисовать АЭС — моя прямая обязанность, за которую получаю деньги, работаю там художником. Бывал в таких местах на атомной и знаю, наверное, столько, что на АЭС мне ничего не страшно.

Мы создаем сувенирную продукцию (буклеты, календари, часы) на подарки, на презентации, юбилеи, оформляем станцию к праздникам. Больше двухсот картин с видами ЗАЭС, наверное, сделал. Все это дарится, уезжает во многие страны.

А какие сувениры наиболее популярны?

Как ни странно, это картины с видами на атомную станцию.

Чтото из таких работ привезли?

Нет, это индустриальный пейзаж, который интересен только инженерному составу на атомных станциях.

Привез в основном классические пейзажи, портреты и натюрморты. Выставил виды природы на околице Энергодара, наш сквер. А также пейзажи Запорожья и Праги. Скажу сразу Прагу люблю, но там не был. В Запорожье был, и люблю, и рисую.

Плюс несколько моих «бзиков», творческих попыток — экспрессивных картин из серии «Музыка», «Танец» и новую серию «Шансон». Это портреты известных французских шансонье Шарля Азнавура, Ива Монтана и Жака Бреля. Хотел написать Эдит Пиаф, но, наверное, потому, что в жизни она была такой вредной, ее портрет не получился (улыбается).

Любите шансон?

Французский люблю. И своей серией решил напомнить зрителям, что шансон — это не то, что мы обычно слушаем.

Какая ваша любимая работа на выставке?

Портрет запорожского казака. Получился такой удачный колоритный образ. Тем более что у него такой веселый прототип — главный художник из вашего аэропорта Алексей Кузнецов. Он мне понравился внешне, я его сфотографировал и сделал такой образ хитрого казака.

– Что вам дают ежегодные выставки в Запорожье?

Массу эмоций, в основном позитивных, огромное количество разных отзывов, что дает мотивацию для работы.

Какой из отзывов наиболее стимулировал вас к работе?

Так не могу сказать… Но был такой момент, когда пришла бабушка лет под восемьдесят, посмотрела серию картин «Музыка» и сказала: «Ничего тут не понимаю, но, глядя на эти картины, хочется танцевать». Наверное, ее зацепило.

ПРИХОДИТЕ!

Выставка «Artugol 2013» работает в Выставочном зале

Союза фотохудожников по 2 февраля.

Телефон для справок 2331183.

Нововоронежская АЭС вошла в число региональных победителей премии Мывместе

Нововоронежская АЭС

Все экологические и социальные мероприятия реализованы НВ АЭС совместно с «Воронежским областным отделением Всероссийского общества охраны природы» (председатель и 75% членов которого одновременно являются работниками НВ АЭС) в рамках претворения ESG-повестки в Центрально-Черноземном регионе.

«Нововоронежская АЭС, как социально ориентированное предприятие, уделяет большое внимание проблемам охраны окружающей среды. В прошлом году станция выработала 26,95 кВт*ч, что соответствует нормам потребления 5 тысяч малых городов. Для получения такого же количества электроэнергии с помощью угольной генерации в атмосферу было бы выброшено более 17 млн тонн парниковых газов. Вполне закономерно в этом году атомная генерация признана зеленым источником энергии, способствующим переходу к безуглеродной экономике», — отметил директор НА АЭС Владимир Поваров.

Благодаря многолетнему сотрудничеству бизнеса и НКО акции нововоронежских атомщиков впечатляют размахом и многоплановостью. Обустройства «Экологического уголка» и «Аллеи атомщиков» в сквере у Нововоронежского политехнического колледжа, «Аптекарских грядок» с лекарственными растениями в Совете ветеранов. Большой вклад в процесс воспитания молодежи в духе патриотизма и ответственного отношения к охране окружающей среде вносят общественники-экологи и ветераны НВАЭС. А субботники, проводимые в водоохранной зоне реки Дон и в лесных массивах вокруг города Нововоронеж совместно с надзорными органами региона — свидетельствуют о доверии к атомной станции в качестве добросовестного Природопользователя.

Особую ценность в экологическую и социальную повестку региона вносят круглые столы и семинары по тематике устойчивого развития под руководством директора НВ АЭС Владимира Поварова, главного инженера станции Сергея Витковского и заместителя директора по управлению персоналом Олега Уразова, организуемые в Воронежской области экспертом-руководителем группы ОППкКПМ Учебно-тренировочного пункта — председателем Воронежского областного отделения Всероссийского общества охраны природы — общественным инспектором Росприроднадзора Ольгой Романовой.

«Стараемся привлечь как можно больше организаций, вузов, подрастающего поколения, горожан и волонтеров. Осуществлять такую деятельность структурными подразделениями НВ АЭС сложно, учитывая строго регламентированные обязанности. Поэтому важно, что руководство ГК «Росатом», Концерна и станции поддерживают наши экологические начинания. Проект «Город первых — город сад» — прекрасный образец объединения усилий атомной отрасли, некоммерческих организаций, экологических фондов, органов исполнительной власти, местного самоуправления, учебных учреждений, жителей и волонтеров в вопросах охраны окружающей среды и устойчивого развития. Ведь у нас всех одна цель — сохранить первозданную природу, вырастить экологически ответственное поколение и сберечь нашу планету!», — уверена Ольга Романова.

Премия #Мывместе по поручению президента Российской Федерации Владимира Путина учреждена Федеральным агентством по делам молодежи РФ. Цель проекты — признание и поддержка лидеров общественно значимых инициатив, направленных на помощь людям и улучшение качества жизни в России и мире.

Поделиться:

Воронежская областьВоронежВ регионахНововоронежская АЭС. Уникальность и безопасность.

Advanced Encryption Standard (AES) — GeeksforGeeks

Advanced Encryption Standard (AES) — это спецификация для шифрования электронных данных, установленная Национальным институтом стандартов и технологий США (NIST) в 2001 году. намного сильнее, чем DES и тройной DES, несмотря на то, что его сложнее реализовать.

Следует помнить

- AES — это блочный шифр.

- Размер ключа может быть 128/192/256 бит.

- Шифрует данные блоками по 128 бит каждый.

Это означает, что он принимает 128 бит на вход и выводит 128 бит зашифрованного шифротекста на выходе. AES основан на принципе сети замещения-перестановки, что означает, что он выполняется с использованием ряда связанных операций, которые включают замену и перетасовку входных данных.

Работа шифра:

AES выполняет операции с байтами данных, а не с битами.

Количество раундов зависит от длины ключа следующим образом:

- 128-битный ключ – 10 раундов

- 192-битный ключ – 12 раундов

- 256-битный ключ – 14 раундов

2

Создание ключей Алгоритм Key Schedule используется для вычисления всех раундовых ключей из ключа. Таким образом, исходный ключ используется для создания множества различных ключей раунда, которые будут использоваться в соответствующем раунде шифрования.

Шифрование:

AES рассматривает каждый блок как 16-байтовую (4 байта x 4 байта = 128) сетку в основном расположении столбцов.

[ b0 | б4 | б8 | б12 | | б1 | b5 | б9 | б13 | | б2 | b6 | б10| б14 | | б3 | b7 | б11| b15 ]

Каждый раунд состоит из 4 шагов:

- SubBytes

- ShiftRows

- MixColumns

- Add Round Key

Последний раунд не имеет последнего раунда.

SubBytes выполняет замену, а ShiftRows и MixColumns выполняют перестановку в алгоритме.

SubBytes :

На этом шаге выполняется замена.

На этом шаге каждый байт заменяется другим байтом. Это выполняется с использованием таблицы поиска, также называемой S-блоком. Эта замена выполняется таким образом, что байт никогда не заменяется сам по себе, а также не заменяется другим байтом, который является дополнением к текущему байту. Результатом этого шага является матрица размером 16 байт (4 x 4), как и раньше.

Следующие два шага реализуют перестановку.

ShiftRows :

Этот шаг таков, как кажется. Каждая строка сдвигается определенное количество раз.

- Первая строка не смещена

- Вторая строка сдвинута один раз влево.

- Третий ряд дважды смещен влево.

- Четвертая строка трижды смещена влево.

(Выполняется круговой сдвиг влево.)

[ b0 | б1 | б2 | б3 ] [ б0 | б1 | б2 | б3 ] | б4 | b5 | b6 | b7 | -> | b5 | b6 | b7 | б4 | | б8 | б9 | б10 | б11 | | б10 | б11 | б8 | б9 | [ б12 | б13 | б14 | б15 ] [ б15 | б12 | б13 | b14 ]

MixColumns :

Этот шаг в основном представляет собой умножение матриц.

Этот шаг пропускается в последнем раунде.

[c0] [2 3 1 1] [b0] | с1 | = | 1 2 3 1 | | б1 | | с2 | | 1 1 2 3 | | б2 | [ c3 ] [ 3 1 1 2 ] [ b3 ]

Добавить ключи раунда:

Теперь результирующий вывод предыдущего этапа подвергается операции XOR с соответствующим ключом раунда. Здесь 16 байтов рассматриваются не как сетка, а как 128 бит данных.

После всех этих раундов на выходе возвращаются 128 бит зашифрованных данных. Этот процесс повторяется до тех пор, пока все данные, подлежащие шифрованию, не будут подвергнуты этому процессу.

Расшифровка:

Этапы в раундах можно легко отменить, поскольку у этих этапов есть противоположность, которая при выполнении отменяет изменения. Каждые 128 блоков проходят 10, 12 или 14 раундов в зависимости от размера ключа.

Этапы каждого раунда дешифрования следующие:

- Добавить ключ раунда

- Обратные MixColumns

- ShiftRows

- Обратный суббайт

заметные отличия.

Inverse MixColumns :

Этот шаг аналогичен шагу MixColumns в шифровании, но отличается матрицей, используемой для выполнения операции.

[b0] [14 11 13 9] [c0] | б1 | = | 9 14 11 13 | | с1 | | б2 | | 13 9 14 11 | | с2 | [ b3 ] [ 11 13 9 14 ] [ c3 ]

Обратные подбайты:

Обратный S-блок используется в качестве таблицы поиска, с помощью которой байты заменяются при расшифровке.

Резюме:

Набор инструкций AES теперь интегрирован в ЦП (обеспечивает пропускную способность в несколько ГБ/с) для повышения скорости и безопасности приложений, использующих AES для шифрования и дешифрования. Несмотря на то, что с момента его появления прошло уже 20 лет, нам не удалось взломать алгоритм AES, поскольку он невозможен даже при существующей технологии.

Что такое шифрование AES (с примерами) и как оно работает?

Мы финансируемся нашими читателями и можем получать комиссию, когда вы покупаете по ссылкам на нашем сайте.

В этой статье рассказывается, что такое шифрование AES, как и почему оно было разработано, и объясняется, как оно работает. Мы также рассмотрим некоторые проблемы безопасности с шифрованием AES.

Джош Лейк

СПЕЦИАЛИСТ ПО БЕЗОПАСНОСТИ, КОНФИДЕНЦИАЛЬНОСТИ И ШИФРОВАНИЮ

ОБНОВЛЕНО: 17 февраля 2020 г.

Когда дело доходит до кибербезопасности, AES — это одна из тех аббревиатур, которые появляются повсюду. Это потому, что он стал глобальным стандартом шифрования и используется для обеспечения безопасности значительного объема наших коммуникаций.

Advanced Encryption Standard (AES) — это быстрая и безопасная форма шифрования, которая защищает наши данные от посторонних глаз.

Для чего был разработан AES?

Самые ранние типы шифрования были простыми , с использованием таких методов, как замена каждой буквы в предложении на следующую в алфавите. Под таким кодом предыдущее предложение становится:

Как видите, этот простой код делает его совершенно нечитаемым. Несмотря на первоначальную нечитабельность, если бы у вас было время и вы знали, что это код, а не просто куча символов, выплеснутых на страницу, в конце концов было бы несложно разобраться.

Поскольку люди стали лучше взламывать коды , шифрование должно было стать более сложным , чтобы сообщения могли быть засекречены .

DES имеет только 56-битный ключ (по сравнению с максимальным 256-битным ключом в AES , но мы вернемся к этому позже), поэтому по мере совершенствования технологий и методов взлома атаки на него стали стать более практичным.

В следующем году организация Electronic Frontier Foundation (EFF) создала взломщик DES, который мог взломать ключ всего за два дня. В 1999 году EFF и первый компьютерный коллектив в Интернете, Distributed.net , объединились, чтобы сократить это время до 24 часов.

Хотя эти атаки были дорогостоящими и непрактичными, они начали показывать, что господство DES как стандарта шифрования подходит к концу. С вычислительной мощностью экспоненциально увеличивая в соответствии с законом Мура , это был только вопрос времени, когда на DES больше нельзя будет полагаться.

Правительство США поставило перед собой пятилетнюю миссию по оценке множества различных методов шифрования, чтобы найти новый безопасный стандарт. Национальный институт стандартов и технологий (NIST) объявил, что он, наконец, сделал свой выбор в конце 2001 года.

Они выбрали конкретное подмножество блочного шифра Rijndael с фиксированным размеры 128, 192 и 256 бит. Он был разработан Джоан Даемен и Винсентом Рийменом, двумя криптографами из Бельгии. В мае 2002 года AES был утвержден в качестве федерального стандарта США и быстро стал стандартным алгоритмом шифрования для остального мира.

Связанный: Руководство для начинающих по криптографии

Почему этот шифр был выбран для AES?

При любом виде шифрования всегда есть компромиссы. Вы могли бы легко иметь стандарт, который был бы экспоненциально более безопасным, чем AES, но шифрование и дешифрование заняло бы слишком много времени, чтобы иметь какое-либо практическое применение. В итоге 9Блочный шифр 0017 Rijndael был выбран NIST за его всесторонние возможности , включая его производительность как на аппаратном, так и на программном обеспечении, простоту реализации и уровень безопасности.

Как работает AES?

Имейте в виду, что следующий пример является упрощением, но дает общее представление о том, как работает AES.

Сначала данные разбиты на блоки.

При использовании этого метода шифрования первое, что происходит, это то, что ваш открытый текст (то есть информация, которую вы хотите зашифровать) разделяется на блоки. Размер блока AES составляет 128 бит, поэтому он разделяет данные на столбец четыре на четыре из шестнадцати байтов (в байте восемь бит и 16 x 8 = 128).

Если ваше сообщение было «купите мне чипсов, пожалуйста», первый блок выглядит так:

| б | м | о | стр. |

| u | e | м | о |

| д | e | т | |

| с | а |

Мы пропустим остальную часть сообщения для этого примера и сосредоточимся на том, что происходит с первым блоком, когда он зашифрован.

Расширение ключа

Расширение ключа включает в себя использование начального ключа для получения ряда других ключей для каждого раунда процесса шифрования. Эти новые 128-битные раундовые ключи получены с помощью расписания ключей Rijndael, которое, по сути, представляет собой простой и быстрый способ создания новых ключевых шифров. Если исходный ключ был «ключи скучны1»:

| k | я | ||

| e | а | б | п |

| д | р | о | г |

| s | e | р | 1 |

После использования расписания ключей Rijndael каждый из новых ключей может выглядеть примерно так:

| 14 | 29 | 1 ч | s5 |

| h9 | 9f | ст | 9f |

| gt | 2 ч | штаб-квартира | 73 |

| кс | диджей | df | hb |

Хотя они выглядят как случайные символы (и приведенный выше пример только что создан), каждый из этих ключей получается в результате структурированного процесса, когда фактически применяется шифрование AES.

Добавить ключ раунда

На этом шаге, поскольку это первый раунд, наш начальный ключ добавляется в блок нашего сообщения:

| b | м | о | стр. |

| u | e | м | о |

| д | e | т | |

| с | а |

+

| к | я | ||

| e | а | б | п |

| д | р | о | г |

| s | e | р | 1 |

Это делается с помощью шифра XOR, который представляет собой аддитивный алгоритм шифрования.

| h4 | jd | от | 7 с |

| s8 | 7д | 26 | 2n |

| диджей | 4b | 9д | 9с |

| 74 | эль | 2 ч | hg |

Замещающие байты

На этом этапе каждый байт заменяется в соответствии с заданной таблицей. Это похоже на пример из начала статьи, где предложение было закодировано путем замены каждой буквы на следующую в алфавите ( привет становится ifmmp ).

Эта система немного сложнее и не обязательно имеет какую-либо логику. Вместо этого есть установленная таблица, которую можно найти по алгоритму, в котором говорится, например, что h4 становится jb , s8 становится 9f , dj становится 62 и так далее. Допустим, после этого шага заданная таблица дает нам:

| jb | n3 | kf | n2 |

| 9f | jj | 1 час | js |

| 74 | белый | 0d | 18 |

| вс | 17 | d6 |

Сдвиг строк

Сдвиг строк — это простое имя, и этот шаг, по сути, соответствует вашим ожиданиям.

| jb | n3 | kf | n2 |

| жж | 1 час | js | 9f |

| 0d | 18 | 74 | белый |

| hs | 17 | d6 |

Смешайте столбцы

Этот шаг немного сложно объяснить. Чтобы исключить большую часть математики и упростить вещи, давайте просто скажем, что к каждому столбцу применено математическое уравнение, чтобы еще больше его распространить.

| ls | j4 | 2n | ма |

| 83 | 28 | кэ | 9f |

| 9w | хм | 3 л | m4 |

| 5b | a9 | cj | пс |

Добавить ключ раунда (снова)

Помните те ключи раунда, которые мы сделали в начале, используя наш первоначальный ключ и расписание ключей Рийндаэля? Ну, вот где мы начинаем их использовать. Мы берем результат наших смешанных столбцов и добавляем полученный нами ключ первого раунда:

| ls | j4 | 2n | ма |

| 83 | 28 | ке | 9f |

| 9w | хм | 3 л | m4 |

| 5b | a9 | cj | пс |

+

| 14 | 29 | 1 ч | s5 |

| h9 | 9f | ст | 9f |

| gt | 2 ч | штаб-квартира | 73 |

| кс | диджей | df | hb |

Допустим, эта операция дает нам следующий результат:

| 9d | 5b | 28 | SF |

| лс | df | hf | 3b |

| 9t | 28 | л. с. с. |

8f |

| 62 | 7д | 15 | ах |

Еще много раундов…

Если вы думали, что это все, то мы даже близко не подошли. После добавления последнего раундового ключа он возвращается к этапу подстановки байтов, где каждое значение изменяется в соответствии с заранее определенной таблицей. Как только это будет сделано, вернитесь к сдвигу строк и перемещению каждой строки влево на один, два или три пробела. Затем он снова проходит через уравнение смешанных столбцов. После этого добавляется еще один круглый ключ.

Это еще не все. В начале упоминалось, что AES имеет размер ключа 128, 192 или 256 бит. При использовании 128-битного ключа таких циклов девять. При использовании 192-битного ключа их 11. При использовании 256-битного ключа их 13. Таким образом, данные проходят через подстановку байтов, сдвиг строк, смешивание столбцов и округление ключей до тринадцати раз каждый, меняется на каждом этапе.

После этих девяти, 11 или 13 раундов есть один дополнительный раунд, в котором данные обрабатываются только заменой байтов, сдвигом строк и добавлением шагов ключа раунда, но , а не шаг смешивания столбцов. Шаг смешивания столбцов исключен, потому что на этом этапе он будет потреблять вычислительную мощность без изменения данных, что сделает метод шифрования менее эффективным.

Чтобы сделать вещи более ясными, весь процесс шифрования AES идет:

Ключевой расширение

Добавить круглую ключ

BYTE замена

.0601 Смешанные столбцы

Добавить круглую ключ

x 9, 11 или 13 раз, в зависимости от того, является ли ключ 128, 192 или 256-битный

BYTE Epputation

BYTE.

Добавить круглый ключ

После того, как данные прошли этот сложный процесс, ваш исходный «купите мне немного картофельных чипсов, пожалуйста» выглядит примерно так: «ok23b8a0i3j 293uivnfqf98vs87a” .

В чем смысл каждого из этих шагов?

Многое происходит, когда наши данные шифруются, и важно понять почему. Расширение ключа является важным шагом , потому что оно дает нам ключи для последующих раундов. В противном случае в каждом раунде добавлялся бы один и тот же ключ, что упростило бы взлом AES. В первом раунде добавляется начальный ключ, чтобы начать изменение открытого текста.

Этап замены байтов , где каждая точка данных изменяется в соответствии с заранее определенной таблицей, также выполняет важную роль . Он изменяет данные нелинейным образом, чтобы внести путаницу в информацию. Путаница — это процесс, который помогает скрыть связь между зашифрованными данными и исходным сообщением.

Сдвиг строк также имеет решающее значение , выполняя так называемую диффузию.

В конце раунда добавляется новый ключ раунда, полученный из исходного ключа. Это вносит большую путаницу в данные.

Почему так много патронов?

Процессы добавление циклических ключей , подстановка байтов , сдвиг строк и смешивание столбцов изменяет данные, но их все еще можно взломать с помощью криптоанализа, который является способом изучения криптографического алгоритма в порядке сломать его.

Быстрые атаки являются одной из ключевых угроз . Это атаки, которые могут взломать шифрование с меньшими усилиями, чем брутфорс. При разработке AES были обнаружены короткие атаки на протяжении шести раундов процесса.

Почему бы нам не добавить больше раундов для усиления безопасности?

Учитывая большую часть аспектов безопасности, необходим компромисс между чистой защитой, удобством использования и производительностью . Если вы поставите десять стальных дверей с засовами на каждом входе в свой дом, это наверняка сделает его более безопасным. Также потребовалось бы неоправданно много времени, чтобы войти и выйти, поэтому мы никогда не видим, чтобы кто-то делал это.

То же самое и с шифрованием. Мы могли бы сделать его более безопасным, добавив больше раундов, но это было бы медленнее и гораздо менее эффективно. 10-й, 12-й и 14-й раунды AES были выбраны, потому что они обеспечивают хороший компромисс между этими конкурирующими аспектами, по крайней мере, в текущем технологическом ландшафте.

Расшифровка AES

Если вам удалось разобраться в описанном выше процессе шифрования, расшифровка относительно проста. Чтобы перейти от зашифрованного текста обратно к открытому тексту исходного сообщения, все делается в обратном порядке.

Если мы начнем с нашего зашифрованного результата «ok23b8a0i3j 293uivnfqf98vs87a» и применяют обратный шаг каждого шага шифрования , он начинается с обратного ключа раунда, затем обратные строки сдвига и обратная подстановка байтов, прежде чем перейти к обратным шагам 9, 11 или 13 . Это выглядит так:

«OK23B8A0I3J 293UIVNFQF98VS87A”

ОБРАЗОВАНИЕ ADD RUGENT

Инверсивный сдвиг строки

Inverse ByTe AtteTive

ByTe AtteTive

ByTe AtteTcution

ByTe AtteTive

.0003

Обратный Add Add Round Key

Обратные столбцы смеси

Руки с обратным сдвигом

Инверс-замена байта

x 13 Time-Byte замена

x 9, 11 или 13 Time, Owleting, так же, как замена

x .

Обратный ключ добавления раунда

После этого процесса расшифровки мы снова получаем исходное сообщение: «купите мне немного картофельных чипсов, пожалуйста»

128, 192 и 256-битный AES

AES имеет три разных длины ключа. Основное отличие заключается в количестве раундов, через которые проходят данные в процессе шифрования, 10, 12 и 14 соответственно. В сущности, 192-битный и 256-битный обеспечивают больший запас безопасности , чем 128-битный.

При текущем технологическом ландшафте 128-битного AES достаточно для большинства практических целей. Данные с высокой степенью конфиденциальности, обрабатываемые теми, у кого высокий уровень угрозы, например 9.0017 СОВЕРШЕННО СЕКРЕТНЫЕ документы , контролируемые военными, вероятно, должны обрабатываться с помощью 192 или 256-битного AES .

Если вы параноик, вы можете предпочесть использовать 192 или 256-битное шифрование везде, где это возможно. Это нормально, если вам легче спать по ночам, но в большинстве ситуаций в этом нет необходимости. Это также не обходится без затрат: дополнительные четыре раунда 256-битного шифрования делают его примерно на 40 процентов менее эффективным.

Проблемы с безопасностью AES

Криптографы постоянно исследуют AES на наличие слабых мест, пытаясь придумать новые методы и использовать появляющиеся технологии. Это важно, потому что, если бы он не был тщательно проверен учеными, преступники или национальные государства могли бы в конечном итоге найти способ взломать его без ведома остального мира. Пока исследователи обнаружили только теоретические взломы и атаки по сторонним каналам.

Атака по связанным ключам

В 2009 году была обнаружена серия атак с использованием связанных ключей.

Атака с распознаванием известного ключа

Опять же, в 2009 году произошла атака с распознаванием известного ключа против восьмиэтапной версии AES-128. Эти атаки используют уже известный ключ, чтобы выяснить внутреннюю структуру шифра. Поскольку эта атака была направлена только против версии с восемью раундами, обычным пользователям AES-128 не о чем беспокоиться.

Атака по побочному каналу

Было несколько других теоретических атак, но при современных технологиях для их взлома потребуются миллиарды лет. Это означает, что сам AES на данный момент практически не ломается . Несмотря на это, AES все еще может быть уязвим, если он не реализован должным образом, что известно как атака по сторонним каналам.

Атаки по побочным каналам происходят, когда происходит утечка информации из системы. Злоумышленник прослушивает звук, информацию о времени, электромагнитную информацию или энергопотребление, чтобы сделать выводы из алгоритма, которые затем можно использовать для его взлома.

При тщательном внедрении AES эти атаки можно предотвратить, либо удалив источник утечки данных, либо обеспечив отсутствие очевидной связи между утечкой данных и алгоритмическими процессами.

Последняя слабость носит более общий характер, чем специфичный для AES, но пользователи должны знать, что AES не обеспечивает автоматическую защиту их данных. Даже AES-256 уязвим, если злоумышленник может получить доступ к ключу пользователя . Вот почему AES — это лишь один из аспектов обеспечения безопасности данных. Эффективное управление паролями, брандмауэры, обнаружение вирусов и обучение защите от атак с использованием методов социальной инженерии не менее важны по-своему.

Достаточно ли AES?

В наше время мы все передаем так много наших конфиденциальных данных онлайн, AES стал неотъемлемой частью нашей безопасности . Хотя он существует с 2001 года, повторяющийся процесс добавления ключей, подстановки байтов, смещения строк и смешивания столбцов выдержал испытание временем.

Несмотря на текущие теоретические атаки и любые потенциальные атаки по сторонним каналам, сам AES остается безопасным . Это отличный стандарт для защиты нашей электронной связи, который можно применять во многих ситуациях, когда необходимо защитить конфиденциальную информацию. Судя по современному уровню техники и техники атаки, вы должны чувствовать себя уверенно, используя его в обозримом будущем.

Зачем нам шифрование?

Теперь, когда мы рассмотрели технические детали AES, важно обсудить, почему шифрование важно. На самом базовом уровне шифрование позволяет нам кодировать информацию, чтобы только те, у кого есть доступ к ключу, могли расшифровать данные.

Шифрование использовалось правительствами и военными на протяжении тысячелетий для предотвращения попадания конфиденциальной информации в чужие руки. С годами он все больше и больше проникает в повседневную жизнь, тем более что большая часть наших личных, социальных и рабочих отношений теперь перекочевала в онлайн-мир.

Просто подумайте обо всех данных, которые вы вводите в свои устройства : паролей, банковских реквизитов , ваших личных сообщений и многого другого. Без какого-либо шифрования эту информацию было бы намного проще перехватить любому, будь то преступники, сумасшедшие сталкеры или правительство.

Большая часть нашей информации является ценной или конфиденциальной , поэтому ясно, что она должна быть защищена таким образом, чтобы доступ к ней могли получить только мы сами и те, кого мы авторизуем.

Добавить комментарий